Контент компании РУТЕСТ

В арсенале сетевого инженера почти всегда есть средства сетевого тестирования iPerf или TRex. Это отличные инструменты для базовой диагностики каналов и проверки производительности. Но их возможностей часто не хватает для комплексной валидации современных систем безопасности. Разберем объективно, где эти инструменты работают хорошо, а где упираются в свои ограничения.

Плюсы Open Source (TRex/DPDK):

- Цена: бесплатно (Open Source)

- L2/L3 Performance: отлично справляются с stateless-нагрузкой (например, поток UDP), выдавая высокий PPS на современном x86 железе благодаря технологии DPDK, которая обходит ограничения ядра ОС

Критические ограничения:

- Сложность L7. Эмуляция реалистичного поведения приложений (Stateful HTTP/HTTPS) требует сложного программирования на Python. Создать профиль трафика, идентичный вашему корпоративному (смесь видео, CRM, веб-серфинга), крайне трудоемко.

- TLS/SSL Performance. Программная реализация TLS 1.3 и современной криптографии упирается в производительность CPU самого генератора. Протестировать DPI на высоких скоростях с полной расшифровкой трафика программными средствами практически невозможно без огромного парка серверов.

- Отсутствие актуальной базы угроз. Коммерческие решения (например, та же IXIA) имеют регулярно обновляемые базы сигнатур атак и вредоносного ПО. В Open Source вам придется собирать эти базы вручную из PCAP-файлов, что трудозатратно и часто не актуально.

- Статичность векторов атак. PCAP-сценарии содержат предсказуемые паттерны, под которые легко подстроиться и показать отличные лабораторные результаты. Коммерческие решения используют динамическую мутацию атак и адаптивные сценарии, что исключает возможность жесткой оптимизации под одну сигнатуру. Open Source подход остается беззащитен перед этим фактором.

- Точность измерений. Программные решения зависят от планировщика ОС, что вносит погрешность (джиттер) в измерения задержек.

iPerf и TRex отлично справляются с базовыми задачами диагностики каналов и проверки коммутации на L2/L3, но есть проблема: шаг влево/вправо и уже не хватает возможностей, гибкости, повторяемости тестов, реализма. Для углубленных проверок и тестирования систем безопасности, которые работают на уровне приложений и анализируют содержимое трафика, нужны специализированные решения.

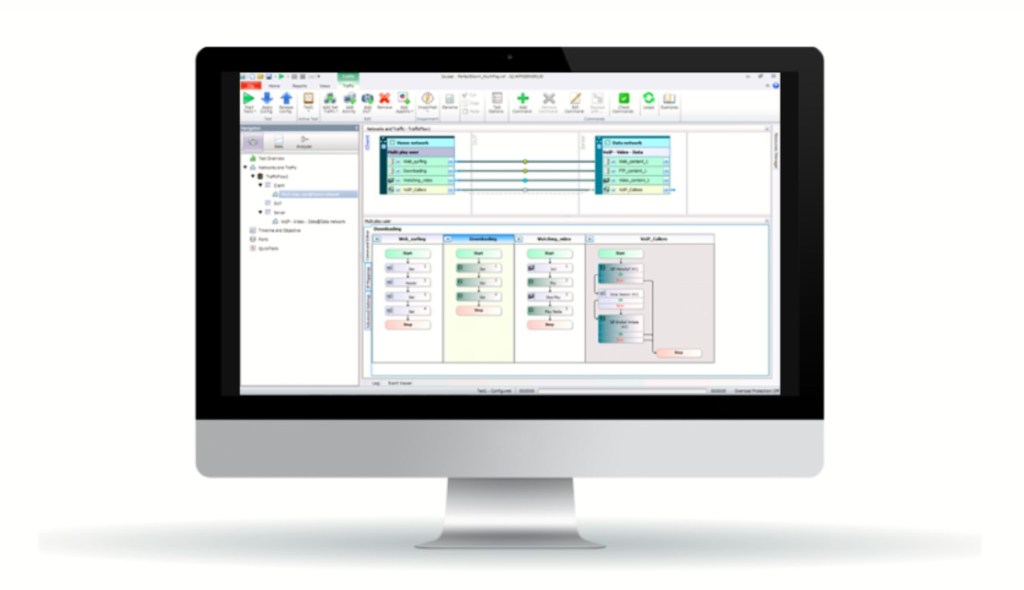

Выбор зависит от задачи: если вам нужно проверить канал – воспользуйтесь бесплатными сервисами. Но если стоят более серьёзные задачи, например, нужно проверить систему безопасности перед запуском критичного сервиса – используйте правильные инструменты, например, Облачную лабораторию компании РУТЕСТ.