(Контент компании РУТЕСТ)

В даташите вашего нового NGFW написано: «Производительность Threat Prevention — 10 Гбит/с». Вы ставите его в канал 5 Гбит/с, запускаете трафик, и сеть «встает». Почему? Потому что пропускная способность – маркетинговая и неоднозначная метрика.

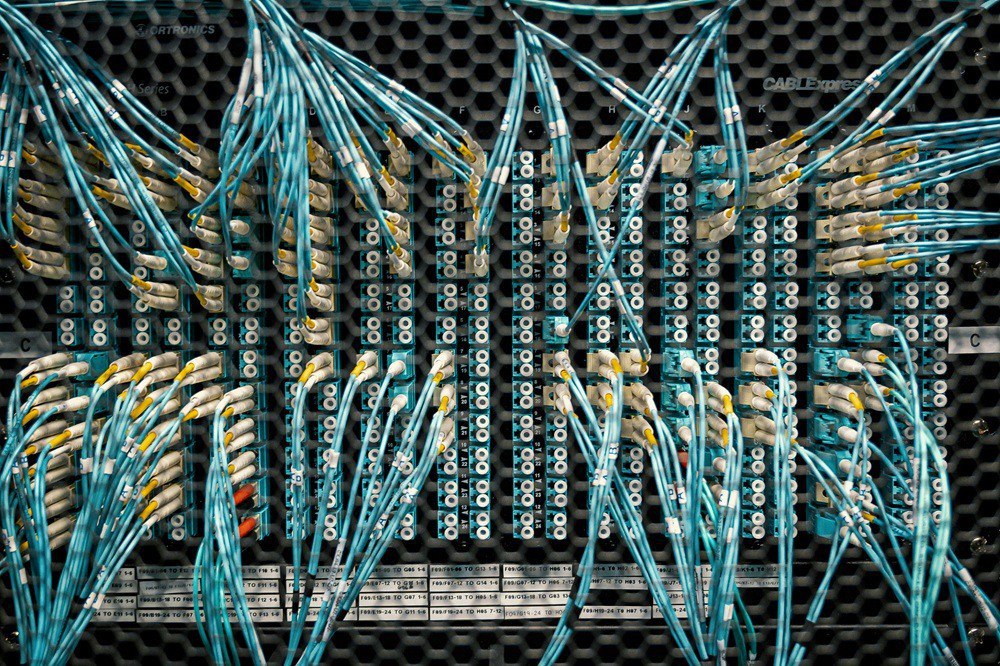

В реальной жизни «убийцами» железа является количество одновременных сессий и подключений в секунду. А если добавить сюда шифрование и специфику современных приложений, начинается настоящий ад для CPU.

Представьте ритейлера, который переходит на новое NGFW решение. ИТ-директор перед финальным «ОК» хочет удостовериться, выдержит ли оборудование пиковую нагрузку типа «черной пятницы»? В нашей Облачной лабе мы бы использовали генератор трафика для создания реалистичного микса, который нередко «кладет» оборудование, номинально подходившее по характеристикам:

1. Подаем 100% зашифрованный трафик (TLS 1.3 Decryption). При включении полной SSL-инспекции (MITM) с шифрами типа ECDHE процессоры начинают задыхаться. На практике в похожих тестах производительность может снижаться до 62%, потому что CPU просто не успевает обрабатывать криптографические операции хендшейков.

2. В микс добавляем несколько тяжелых потоков (эмуляция бэкапа базы данных или синхронизации хранилища). Эти «слоны» забивают буферы интерфейсов, вызывая эффект bufferbloat. Результат парадоксален: мелкие пакеты VoIP и кассовые транзакции начинают отбрасываться, хотя канал работает далеко не на полную мощность.

3. Не забываем включить журналирование, IPS, URL фильтрацию и другие модули анализа.

Вывод: не верьте цифрам, полученным на UDP-пакетах. Тестируйте на реальном профиле:

• Смешивайте «слонов» и «мышей»

• Включайте SSL-дешифровку на полную

• Генерируйте лавину новых сессий

Только стресс-тест в контролируемой среде и с повторяемыми условиями теста покажет реальный запас прочности вашей инфраструктуры и позволит корректно сравнить результаты.